전체 글

AWS CloudTrail

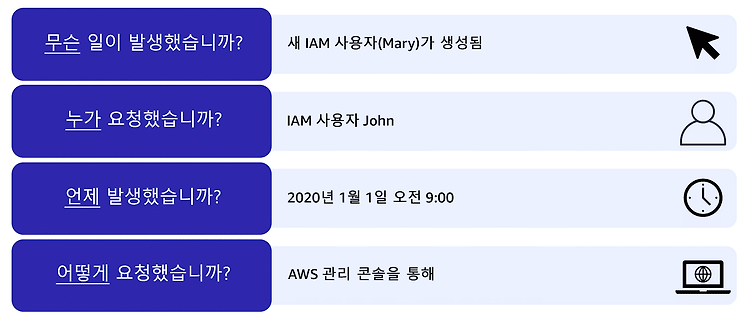

AWS CloudTrail AWS CloudTrail은 계정에 대한 API 호출을 기록합니다. 기록되는 정보에는 API 호출자 ID, API 호출 시간, API 호출자의 소스 IP 주소 등이 포함됩니다. CloudTrail은 누군가 남긴 이동 경로(또는 작업 로그)의 ‘추적’으로 생각할 수 있습니다. 기억하다시피 API 호출을 사용하여 AWS 리소스를 프로비저닝, 관리 및 구성할 수 있습니다. CloudTrail을 사용하여 애플리케이션 및 리소스에 대한 사용자 활동 및 API 호출의 전체 내역을 볼 수 있습니다. 이벤트는 일반적으로 API 호출 후 15분 이내에 CloudTrail에서 업데이트됩니다. API 호출이 발생한 날짜 및 시간, 작업을 요청한 사용자, API 호출에 포함된 리소스 유형 등을 지정..

Amazon CloudWatch

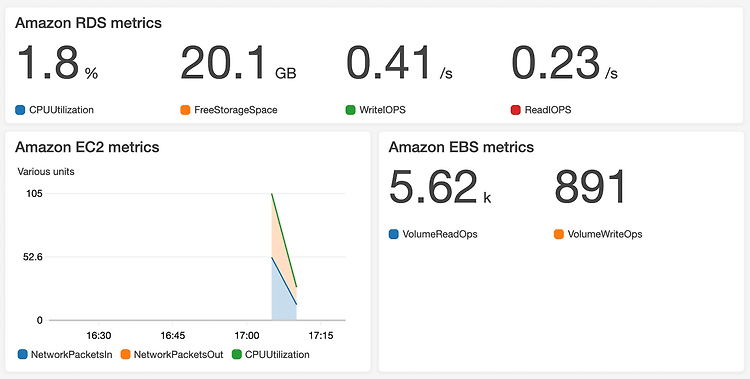

Amazon CloudWatch Amazon CloudWatch는 다양한 지표를 모니터링 및 관리하고 해당 지표의 데이터를 기반으로 경보 작업을 구성할 수 있는 웹 서비스입니다. CloudWatch는 지표를 사용하여 리소스의 데이터 포인트를 나타냅니다. AWS 서비스는 지표를 CloudWatch로 보냅니다. 그러면 CloudWatch가 이러한 지표를 사용하여 시간 경과에 따라 성능이 어떻게 변화했는지 보여주는 그래프를 자동으로 생성합니다. CloudWatch 경보 CloudWatch를 사용하면 지표의 값이 미리 정의된 임계값을 상회 또는 하회할 경우 자동으로 작업을 수행하는 경보를 생성할 수 있습니다. 예를 들어 회사에서 개발자들이 애플리케이션 개발 또는 테스트를 위해 Amazon EC2 인스턴스를 사용..

추가 보안 서비스

AWS Key Management Service(AWS KMS) 저장 상태에서(저장 시 암호화) 그리고 전송되는 동안(전송 중 암호화라고 함) 애플리케이션의 데이터가 안전한지 확인해야 합니다. AWS Key Management Service(AWS KMS)를 사용하면 암호화 키를 사용하여 암호화 작업을 수행할 수 있습니다. 암호화 키는 데이터 잠금(암호화) 및 잠금 해제(암호 해독)에 사용되는 임의의 숫자 문자열입니다. AWS KMS를 사용하여 암호화 키를 생성, 관리 및 사용할 수 있습니다. 또한 광범위한 서비스 및 애플리케이션에서 키 사용을 제어할 수 있습니다. AWS KMS를 사용하면 키에 필요한 액세스 제어를 특정 수준으로 선택할 수 있습니다. 예를 들어 키를 관리할 수 있는 IAM 사용자 및 역..

서비스 거부 공격

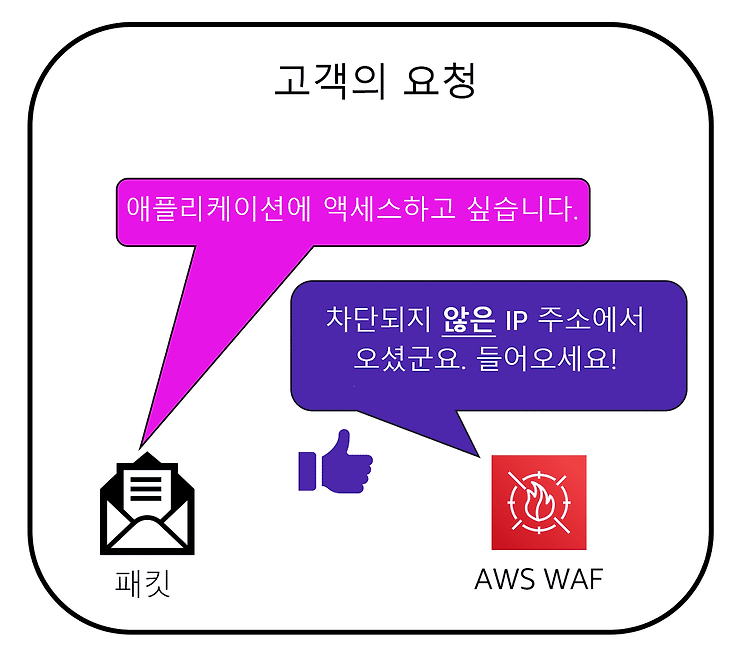

서비스 거부 공격 서비스 거부(DoS) 공격은 사용자들이 웹 사이트 또는 애플리케이션을 이용할 수 없게 만들려는 의도적인 시도입니다. 예를 들어 공격자는 표적으로 삼은 웹 사이트 또는 애플리케이션이 과부하가 걸려 더 이상 응답할 수 없을 때까지 웹 사이트 또는 애플리케이션을 과도한 네트워크 트래픽으로 플러드할 수 있습니다. 웹 사이트 또는 애플리케이션을 사용할 수 없게 되면 합법적인 요청을 시도하는 사용자에게 서비스를 거부합니다. 분산 서비스 거부 공격 분산 서비스 거부(DDoS) 공격에서는 여러 소스를 사용하여 웹 사이트 또는 애플리케이션을 사용할 수 없게 만드는 공격을 시작합니다. 공격자는 그룹일 수도 있고 심지어 한 명일 수도 있습니다. 단일 공격자는 감염된 여러 컴퓨터(‘봇’이라고도 함)를 사용하..

규정 준수

AWS Artifact 회사가 속한 업종에 따라 특정 표준을 준수해야 할 수 있습니다. 감사 또는 검사는 회사가 이러한 표준을 충족했는지 확인하는 절차입니다. AWS Artifact는 AWS 보안 및 규정 준수 보고서 및 일부 온라인 계약에 대한 온디맨드 액세스를 제공하는 서비스입니다. AWS Artifact는 AWS Artifact Agreements 및 AWS Artifact Reports의 두 가지 기본 섹션으로 구성됩니다. AWS Artifact Agreements 회사에서 AWS 서비스 전체에서 특정 유형의 정보를 사용하기 위해 AWS와 계약을 체결해야 한다고 가정하겠습니다. AWS Artifact 계약을 통해 이를 수행할 수 있습니다. AWS Artifact 계약에서 개별 계정 및 AWS Or..

AWS Organizations

AWS Organizations 회사에 여러 AWS 계정이 있다고 가정하겠습니다. AWS Organizations를 사용하여 중앙 위치에서 여러 AWS 계정을 통합하고 관리할 수 있습니다. 조직을 생성하면 AWS Organizations가 조직의 모든 계정에 대한 상위 컨테이너 루트를 자동으로 생성합니다. AWS Organizations에서는 서비스 제어 정책(SCP)을 사용하여 조직의 계정에 대한 권한을 중앙에서 제어할 수 있습니다. SCP를 사용하면 각 계정의 사용자 및 역할이 액세스할 수 있는 AWS 서비스, 리소스 및 개별 API 작업을 제한할 수 있습니다. AWS Organizations에서 서비스 제어 정책(SCP)을 조직 루트, 개별 멤버 계정 또는 OU에 적용할 수 있습니다. SCP는 AW..