AWS CloudTrail

AWS CloudTrail은 계정에 대한 API 호출을 기록합니다. 기록되는 정보에는 API 호출자 ID, API 호출 시간, API 호출자의 소스 IP 주소 등이 포함됩니다. CloudTrail은 누군가 남긴 이동 경로(또는 작업 로그)의 ‘추적’으로 생각할 수 있습니다.

기억하다시피 API 호출을 사용하여 AWS 리소스를 프로비저닝, 관리 및 구성할 수 있습니다. CloudTrail을 사용하여 애플리케이션 및 리소스에 대한 사용자 활동 및 API 호출의 전체 내역을 볼 수 있습니다.

이벤트는 일반적으로 API 호출 후 15분 이내에 CloudTrail에서 업데이트됩니다. API 호출이 발생한 날짜 및 시간, 작업을 요청한 사용자, API 호출에 포함된 리소스 유형 등을 지정하여 이벤트를 필터링할 수 있습니다.

예: AWS CloudTrail 이벤트

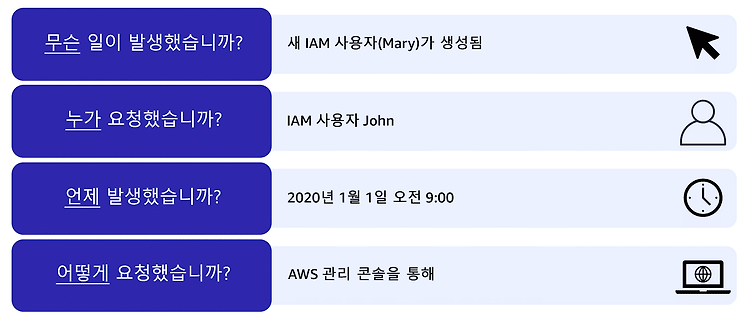

커피숍 점주가 AWS 관리 콘솔의 AWS Identity and Access Management(IAM) 섹션을 탐색한다고 가정해 보겠습니다. 점주는 Mary라는 이름의 새 IAM 사용자가 생성된 것을 발견하지만 이 사용자를 만든 사람, 시기 또는 방법은 알 수 없습니다.

이러한 의문을 해결하기 위해 AWS CloudTrail로 이동합니다.

점주는 CloudTrail 이벤트 기록 섹션에서 IAM의 ‘CreateUser’ API 작업에 대한 이벤트만 표시하도록 필터를 적용합니다. 그 결과 Mary라는 IAM 사용자를 생성한 API 호출에 대한 이벤트를 찾았습니다. 이 이벤트 레코드는 발생한 작업에 대한 전체 세부 정보를 제공합니다.

2020년 1월 1일 오전 9시에 IAM 사용자 John이 AWS 관리 콘솔을 통해 새로운 IAM 사용자(Mary)를 생성했습니다.

CloudTrail Insights

CloudTrail에서 CloudTrail Insights를 활성화할 수도 있습니다. 이 옵션 기능을 사용하면 CloudTrail이 AWS 계정에서 비정상적인 API 활동을 자동으로 감지할 수 있습니다.

예를 들어 CloudTrail Insights는 최근에 계정에서 평소보다 많은 수의 Amazon EC2 인스턴스가 시작되었음을 감지할 수 있습니다. 그러면 전체 이벤트 세부 정보를 검토하여 다음에 수행해야 할 작업을 결정할 수 있습니다.

[출처]

AWS Cloud Practitioner Essentials

'자격증 > AWS - CLF' 카테고리의 다른 글

| AWS 프리 티어 (1) | 2023.11.29 |

|---|---|

| AWS Trusted Advisor (1) | 2023.11.29 |

| Amazon CloudWatch (1) | 2023.11.29 |

| 추가 보안 서비스 (0) | 2023.11.28 |

| 서비스 거부 공격 (0) | 2023.11.28 |