9장. 소프트웨어 개발 보안 구축

소프트웨어 개발 보안 요소 (A)

- 기밀성 :

- 시스템 내의 정보와 자원은 인가된 사용자에게만 접근이 허용

- 정보가 전송 중에 노출되더라도 데이터를 읽을 수 없다

- 무결성

- 시스템 내의 정보는 오직 인가된 사용자만 수정할 수 있다

- 가용성

- 인가받은 사용자는 시스템 내의 정보와 자원을 언제라도 사용할 수 있다.

SQL 삽입 (A)

SQL을 삽입하여 데이터를 유출 및 변조하고 관리자 인증을 우회하는 보안 약점

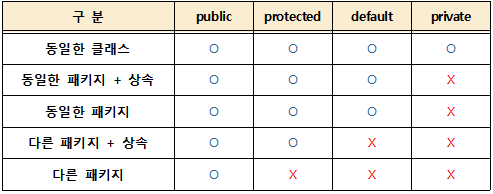

접근 제어자 (B)

외부로부터의 접근을 제한하기 위해 사용되는 예약어

개인키 암호화 기법 (A)

동일한 키로 데이터를 암호화하고 복호화하는 암호화 기법

- 대칭 암호화 기법 = 단일키 암호화 기법

공개키 암호화 기법 (A)

암호화할 때 사용하는 공개키는 사용자에게 공개하고, 복호화할 때의 비밀키는 관리자가 비밀리에 관리하는 암호화 기법

- 비대칭 암호 기법

RSA (B)

큰 숫자를 소인수분해하기 어렵다는 것에 기반하여 발명

해시 (A)

입력 데이터나 메시지를 고정된 길이의 값이나 키로 변환하는 것

- 해시 알고리즘 = 해시 함수. 해시 함수로 변환된 값이나 키 = 해시값, 해시키

인증 (B)

로그인을 요청한 사용자의 정보를 확인하고 접근 권한을 검증하는 보안 절차

OAuth (A)

인터넷 애플리케이션에서 사용자 인증에 사용되는 표준 인증 방법

VPN(Virtual Private Network) (A)

공중 네트워크와 암호화 기술을 이용하여 사용자가 마치 자신의 전용 회선을 사용하는 것처럼 해 주는 보안 솔루션

SSH(Secure SHell) (A)

다른 컴퓨터에 원격으로 접속하여 작업을 수행할 수 있도록 다양한 기능을 지원하는 프로토콜

랜섬웨어 (B)

내부 문서나 파일 등을 암호화해 사용자가 열지 못하게 하는 프로그램

기타 정보 보안 관련 용어 2 (A)

- 트로이 목마 : 정상적인 기능을 하는 프로그램으로 위장하여 프로그램 내에 숨어있다가 해당 프로그램이 동작할 때 활성화되어 부작용을 일으키지만 자기 복제 능력은 없다.

- 바이러스 : 컴퓨터의 정상적인 작동을 방해하기 위해 운영체제나 저장된 데이터에 손상을 입히는 프로그램으로, 자신을 복제할 수 있고, 다른 프로그램을 감염시킬 수 있다.

- 웜 : 네트워크를 통해 연속적으로 자신을 복제하여 시스템의 부하를 높임으로써 결국 시스템을 다운시키는 바이러스의 일종

'자격증 > 정처기 - 실기' 카테고리의 다른 글

| 8장. SQL 응용 (0) | 2024.07.30 |

|---|---|

| 7장. 애플리케이션 테스트 관리 (0) | 2024.07.30 |

| 4-2장. 서버 프로그램 구현 2 (0) | 2024.07.30 |

| 4-1장. 서버 프로그램 구현 1 (0) | 2024.07.30 |

| 2-2장. 데이터 입,출력 구현 2 (0) | 2024.07.30 |